с 1 мая 2010 новые тарифы на интернет от ЮТК:

Unlim Хит :

UnlimХит 256 - 400 рублей

Unlim Хит 512 - 550 рублей

Unlim Хит 768 - 800 рублей

Unlim Хит 1024 - 1000 рублей

Unlim Хит 1536 - 1500 рублей

Unlim Хит 2048 - 2000 рублей

Компьютерный мир, Софт, Интернет. Вопросы, ответы, полезная информация

Ну понеслось...

Жми сюда - неплохой сайт много софта интересного !!!. Рекомендую

- неплохой сайт много софта интересного !!!. Рекомендую

Жми сюда

- неплохой сайт много софта интересного !!!. Рекомендую

- неплохой сайт много софта интересного !!!. Рекомендую

| ноутбук, компьютер, софт, интернет |

Stars

24 February 2009

Компьютерный мир, Софт, Интернет. Вопросы, ответы, полезная информация

21,4K

views

views

28

members

members

175

posts

posts

Сегодня звонила леди с ЮТК предлагали переход на данный тариф за 500 рудлей 512 кило, сказали мол придут перенастроят всё ни какого модема даже мол ни надо будет. Будут перезванивать, ну честно говоря бред какой то

На подъезде сегодня прилепили:

SkyLine, высокоскоростной интернет. Модем не требуется.

Безлимит со скоростью 512 стоит около 480 рублей. Остальные скорости и расценки не запомнил.

SkyLine, высокоскоростной интернет. Модем не требуется.

Безлимит со скоростью 512 стоит около 480 рублей. Остальные скорости и расценки не запомнил.

Друзья, помогите пожалуйста: закончилась лицензия на Kaspersky Internet Security 2010, покупать - жаба душит  может есть у кого нормальный (не пиратский) ключ? Буду очень признателен если поделитесь!

может есть у кого нормальный (не пиратский) ключ? Буду очень признателен если поделитесь!

может есть у кого нормальный (не пиратский) ключ? Буду очень признателен если поделитесь!

может есть у кого нормальный (не пиратский) ключ? Буду очень признателен если поделитесь!

Помогите пожалуйста: полетел жесткий, в BIOSE не определяется

Seagate st3500320NS (sn05) - 500гб

похоже на заводской брак, нужно было вовремя поменять прошивку

из инета вычитал что можно починить (это типо синдром Муха СС) но нужен спецальный кабель, подойдет от телефона симинс (дата кабель DCA-510)

может у кого такой есть был бы признателен, или знает кто может починить

PS жалко, на нем фоток на 25гб

Seagate st3500320NS (sn05) - 500гб

похоже на заводской брак, нужно было вовремя поменять прошивку

из инета вычитал что можно починить (это типо синдром Муха СС) но нужен спецальный кабель, подойдет от телефона симинс (дата кабель DCA-510)

может у кого такой есть был бы признателен, или знает кто может починить

PS жалко, на нем фоток на 25гб

igorecc

Есть спец фирмы по ремонту. В Ставрополе покрайне мере точно. Сам ничего не дергай и не трогай! А будет капЭц. Отдай спецам - если нужна инфа на диске. А прошивка тут вообще не причем!

Либо попробуй отсоеденить, если есть другие жесткие диски и оставить только раненый - может тогда его биос и схавает

Есть спец фирмы по ремонту. В Ставрополе покрайне мере точно. Сам ничего не дергай и не трогай! А будет капЭц. Отдай спецам - если нужна инфа на диске. А прошивка тут вообще не причем!

Либо попробуй отсоеденить, если есть другие жесткие диски и оставить только раненый - может тогда его биос и схавает

Vareeto

у меня Винт раскручивает вал, рекалибруется, но не определяется в BIOS

у меня Винт раскручивает вал, рекалибруется, но не определяется в BIOS

Кстати ЮТК с 1 сентября вдвое автоматически поднимает скорость, но только в Ставрополе.

UrRu: |

| Кстати ЮТК с 1 сентября вдвое автоматически поднимает скорость, но только в Ставрополе. |

Это акция будет до 31 декабря

Вот в "Шекспире" есть бесплатный доступ к "Зеленой точке". по городу все больше и больше их вай-фай модемов. Скоро все покроют.

Вчера позвонили с ЮТК и предложили бесплатно провести оптоволоконный кабель. Скорость 1024, стоимость 650 рублей в месяц. Заманчивое предложение

Greek

Как это нет нормального провайдера? А билайн со своим новым проводным интернетом?

http://internet.beeline.ru/provod/pyatigorsk/tarif/index.wbp

Как это нет нормального провайдера? А билайн со своим новым проводным интернетом?

http://internet.beeline.ru/provod/pyatigorsk/tarif/index.wbp

| цитата (igorecc @ 28 Августа 2010 (Суббота) 10:13) |

| Помогите пожалуйста: полетел жесткий, в BIOSE не определяется Seagate st3500320NS (sn05) - 500гб похоже на заводской брак, нужно было вовремя поменять прошивку из инета вычитал что можно починить (это типо синдром Муха СС) но нужен спецальный кабель, подойдет от телефона симинс (дата кабель DCA-510) может у кого такой есть был бы признателен, или знает кто может починить PS жалко, на нем фоток на 25гб |

собрали с братом провод для подключения жесткого, вылечил от Мухи СС

и сегодня успешно запустил его со всей информацией

Интересная ИМХО тема для размышления:

Источник: Вести

Еще интересные ссылки на эту тему: Википедия , Компьютерра

, Компьютерра

Кибероружие нового поколения! Хакеры захватили контроль над АЭС. Самый сложный вирус за всю историю!

Подобными заголовками пестрят крупнейшие онлайновые и оффлайновые СМИ. Причина переполоха - подтверждение иранскими властями факта заражения нескольких компьютеров на АЭС в городе Бушере вирусом Stuxnet.

О появлении нового вируса было известно еще в начале лета, когда его обнаружила белорусская антивирусная компания "ВирусБлокАда". Однако шумиха поднялась именно сейчас, когда многие страны буквально захлестнула волна спама - письма содержали ссылки, переход по которым приводил к заражению Stuxnet.

После предварительного анализа эксперты признали, что ни с чем подобным раньше не сталкивались. Цель Stuxnet - не компьютеры обычных пользователей, а машины, контролирующие промышленные объекты, и в том числе - атомные электростанции. В частности, заражению вирусом-червем подверглись несколько АЭС, включая бушерскую.

Поразительной была и техническая реализация Stuxnet. Вирус использовал так называемые уязвимости "нулевого дня" - незадокументированные и ранее неизвестные для вирусных аналитиков "дыры" в программном обеспечении. В случае же Stuxnet было задействовано сразу 4 таких дыры. Помимо этого червь использовал неподдельные идентификаторы программ, позволившие ему обходить защиту, как операционной системы, так и антивирусов.

К тому же, пугал не только размер самого вируса, он был в десятки раз больше обычных, но и его сложность. По уверениям экспертов, чтобы разобраться с ним потребуется очень много времени.

"Требовались очень специфические знания, как в операционной системе Windows, так и в программировании промышленных систем, а также в аппаратном обеспечении. Поэтому перед нами не вирус, который может сделать обычный хакер, сидя дома. Это явно группа, состоящая, как минимум из 5 человек. Для того чтобы написать такой вирус могло потребоваться около полугода", - считает Джерри Иган из Symantec.

И хотя помимо Ирана вирус был обнаружен и в других странах, вирусные аналитики уверены, что целью Stuxnet была если и не конкретная АЭС, то уж точно определенная страна. Ведь именно на Иран приходится 60% заражений новым червём.

В пользу иранской версии говорит и тот факт, что конкретной целью атаки было программное обеспечение компании Siemens, отвечающее за функционирование атомной станции. Программное обеспечение очень специфическое, реализации которого, к тому же, очень сильно зависит от конкретного объекта.

Несмотря на то, что вирусная атака была вовремя предотвращена, до сих пор нет ясности, что могло бы произойти, если бы начался "обратный отсчёт". В числе возможных последствий сбой в системе охлаждения или другой критически важной подсистемы АЭС, каждый из которых мог привести к катастрофе.

В чём сходятся эксперты, так это в том, что появление Stuxnet ознаменовало третью эпоху конки кибервооржений. На смену любителям, пишущим вирусы ради развлечений, а потом и киберпреступников, вымогающих деньги, пришли люди, воспринимающие Интернет, как поле боя. Многие СМИ высказали предположения, что реальным автором вируса является одна из крупнейших мировых спецслужб.

Если даже это так, то авторы недооценили силы интернет-общественности. Ведь Stuxnet был обнаружен не службами безопасности, а антивирусными аналитиками. И на проходящей сейчас в Ванкувере конференции по компьютерной безопасности Virus Bulletin специалисты компании "Лаборатория Касперского" должны сделать сразу несколько докладов посвященных Stuxnet.

О появлении нового вируса было известно еще в начале лета, когда его обнаружила белорусская антивирусная компания "ВирусБлокАда". Однако шумиха поднялась именно сейчас, когда многие страны буквально захлестнула волна спама - письма содержали ссылки, переход по которым приводил к заражению Stuxnet.

После предварительного анализа эксперты признали, что ни с чем подобным раньше не сталкивались. Цель Stuxnet - не компьютеры обычных пользователей, а машины, контролирующие промышленные объекты, и в том числе - атомные электростанции. В частности, заражению вирусом-червем подверглись несколько АЭС, включая бушерскую.

Поразительной была и техническая реализация Stuxnet. Вирус использовал так называемые уязвимости "нулевого дня" - незадокументированные и ранее неизвестные для вирусных аналитиков "дыры" в программном обеспечении. В случае же Stuxnet было задействовано сразу 4 таких дыры. Помимо этого червь использовал неподдельные идентификаторы программ, позволившие ему обходить защиту, как операционной системы, так и антивирусов.

К тому же, пугал не только размер самого вируса, он был в десятки раз больше обычных, но и его сложность. По уверениям экспертов, чтобы разобраться с ним потребуется очень много времени.

"Требовались очень специфические знания, как в операционной системе Windows, так и в программировании промышленных систем, а также в аппаратном обеспечении. Поэтому перед нами не вирус, который может сделать обычный хакер, сидя дома. Это явно группа, состоящая, как минимум из 5 человек. Для того чтобы написать такой вирус могло потребоваться около полугода", - считает Джерри Иган из Symantec.

И хотя помимо Ирана вирус был обнаружен и в других странах, вирусные аналитики уверены, что целью Stuxnet была если и не конкретная АЭС, то уж точно определенная страна. Ведь именно на Иран приходится 60% заражений новым червём.

В пользу иранской версии говорит и тот факт, что конкретной целью атаки было программное обеспечение компании Siemens, отвечающее за функционирование атомной станции. Программное обеспечение очень специфическое, реализации которого, к тому же, очень сильно зависит от конкретного объекта.

Несмотря на то, что вирусная атака была вовремя предотвращена, до сих пор нет ясности, что могло бы произойти, если бы начался "обратный отсчёт". В числе возможных последствий сбой в системе охлаждения или другой критически важной подсистемы АЭС, каждый из которых мог привести к катастрофе.

В чём сходятся эксперты, так это в том, что появление Stuxnet ознаменовало третью эпоху конки кибервооржений. На смену любителям, пишущим вирусы ради развлечений, а потом и киберпреступников, вымогающих деньги, пришли люди, воспринимающие Интернет, как поле боя. Многие СМИ высказали предположения, что реальным автором вируса является одна из крупнейших мировых спецслужб.

Если даже это так, то авторы недооценили силы интернет-общественности. Ведь Stuxnet был обнаружен не службами безопасности, а антивирусными аналитиками. И на проходящей сейчас в Ванкувере конференции по компьютерной безопасности Virus Bulletin специалисты компании "Лаборатория Касперского" должны сделать сразу несколько докладов посвященных Stuxnet.

x

Источник: Вести

Еще интересные ссылки на эту тему: Википедия

, Компьютерра

, Компьютерра

Думая вряд ли найдёшь. А если и найдёшь, то работать криво точно будет. У нас на работе поставили с несколькими флэшками - ключи для зашиты от копирования. Работает только на одном компе. Нужна такая же программа на рядом стоящий компьютер? Пожалуйста - покупай программу ещё один раз.

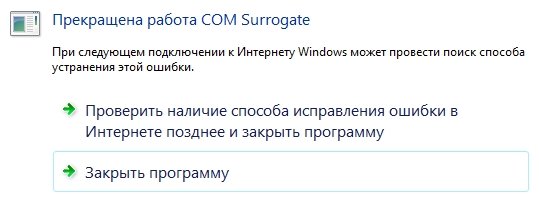

Уже достало это сообщение! Каждый раз, когда я открываю папку с видеофайлами .avi и что-то делаю с ними, выскакивает она:

Наверно просто устала.Или день такой.У меня ноут сегодня синим экраном порадовал.На ровном месте.

1 person online

Popular on website

FF2 эксплуатация

Масло для двигателя, одобренное ФМК (ч.4)Автобеседка

Зимние шины ч.2FF2 эксплуатация

Перепрошивка PCMFF2 эксплуатация

Неисправности генератораFF2 эксплуатация

Система охлажденияFF3 двигатель

Двигатель 2.0L /150л.с. (GDI)Focus 1

Шаровая опора. (Р)FF2 эксплуатация

Поломки АКПП с двигателем 1.6FF3 мультимедиа

Ford SYNC 3 - мультимедиа и навигацияFF3 оптика

Оптика форд фокус 3 общая темаFF2 эксплуатация

Замена передних и задних ступичных подшипниковFF2 эксплуатация

Стояночный тормоз (ручник).

© 2025 ffclub.ru − Ford vehicles owners club

26 Jan

26 Jan До этого все устраивало, не болела.

До этого все устраивало, не болела.

Dark mode

Dark mode